W dzisiejszym dynamicznym świecie technologii, przedsiębiorstwa zmagają się z coraz większymi wyzwaniami związanymi z zarządzaniem infrastrukturą informatyczną. Aby utrzymać konkurencyjność i efektywność, niezbędne jest posiadanie zaawansowanych narzędzi do monitorowania, analizy i optymalizacji różnych komponentów środowiska cyfrowego. Dlatego w odpowiedzi na rosnące zainteresowanie i potrzeby naszych Klientów, wzbogaciliśmy firmowe portfolio o rozwiązania SolarWinds – jednego z liderów wśród producentów oprogramowania do zarządzania IT. Do głównych funkcjonalności oferowanych przez SolarWinds rozwiązań należą m.in.:

1. SolarWinds Network Performance Monitor (NPM)

NPM jest flagowym produktem SolarWinds, który dostarcza kompleksowego rozwiązania do monitorowania infrastruktury sieciowej. Narzędzie to pozwala na bieżące śledzenie wydajności sieci, identyfikację i rozwiązywanie problemów związanych z pasmem, opóźnieniami czy awariami. Dzięki intuicyjnemu interfejsowi graficznemu, NPM umożliwia szybką lokalizację problemów i reagowanie na nie, zanim wpłyną negatywnie na działanie przedsiębiorstwa.

2. SolarWinds Server & Application Monitor (SAM)

To rozwiązanie pozwala na monitorowanie wydajności serwerów i aplikacji w czasie rzeczywistym. SAM oferuje szczegółowe dane na temat obciążenia serwerów, używania zasobów i opóźnień aplikacji. Dzięki temu administratorzy IT mogą identyfikować potencjalne problemy, zoptymalizować działanie serwerów oraz aplikacji, a także podejmować odpowiednie działania naprawcze w razie awarii.

3. SolarWinds Database Performance Analyzer (DPA)

DPA to narzędzie skoncentrowane na monitorowaniu baz danych. Umożliwia precyzyjne analizowanie wydajności baz danych, identyfikowanie wolnych zapytań, rozkładu obciążenia oraz błędów w aplikacjach. Dzięki temu rozwiązaniu administratorzy baz danych mogą zoptymalizować działanie systemów bazodanowych, zwiększyć wydajność aplikacji korzystających z baz danych i uniknąć problemów z dostępem do informacji.

4. SolarWinds Security Event Manager (SEM)

SEM to rozwiązanie zapewniające zintegrowany sposób analizy i zarządzania bezpieczeństwem IT. Dzięki SEM możliwe jest monitorowanie zdarzeń związanych z bezpieczeństwem w czasie rzeczywistym, wykrywanie zagrożeń, zarządzanie logami i reagowanie na incydenty. Zintegrowane podejście do bezpieczeństwa pozwala na skuteczną ochronę przed cyberatakami i zminimalizowanie ryzyka związanego z naruszeniem danych.

Na szczególną uwagę zasługuje rozwiązanie SolarWinds Observability – jedna z najbardziej zaawansowanych platform do zarządzania infrastrukturą IT, która dostarcza pełnej widoczności w działanie środowiska IT, umożliwiając organizacjom podejmowanie świadomych decyzji i reagowanie na wyzwania. Do jej kluczowych narzędzi należą:

- SolarWinds AppOptics: AppOptics to zaawansowane narzędzie do monitorowania aplikacji i infrastruktury w chmurze oraz on-premise. Dostarcza pełną widoczność w wydajność aplikacji, kontenerów i mikroserwisów. AppOptics oferuje bogate metryki, analizę śladów zapytań (traces) oraz dzienniki (logs), które pomagają identyfikować przyczyny problemów z wydajnością aplikacji. Umożliwia również śledzenie i analizę zależności między różnymi usługami w środowisku IT, co jest kluczowe dla zrozumienia kompleksowych systemów.

- SolarWinds Loggly: Loggly to zaawansowane narzędzie do agregowania i analizy logów (dzienników) aplikacji i infrastruktury. Pozwala na centralne zbieranie dzienników z różnych źródeł, a następnie umożliwia szybkie wyszukiwanie, filtrowanie i analizę tych danych. Dzięki temu administratorzy mogą identyfikować problemy, przeglądać aktywności użytkowników oraz analizować trendy. Loggly wspiera także integrację z różnymi narzędziami deweloperskimi, ułatwiając prace zespołów deweloperskich i operacyjnych.

- SolarWinds Pingdom: Pingdom to narzędzie do monitorowania dostępności stron internetowych i usług z różnych lokalizacji na całym świecie. Dostarcza informacje na temat czasu odpowiedzi, czasu przestoju (downtime) oraz wydajności strony internetowej. Pingdom umożliwia szybką reakcję na awarie oraz problemy z dostępnością, co pozwala utrzymać wysoki poziom usług dla użytkowników.

- SolarWinds Papertrail: Papertrail to narzędzie do agregowania, wyszukiwania i analizy dzienników zdarzeń (logów) z różnych aplikacji i źródeł. Umożliwia administratorom śledzenie aktywności w czasie rzeczywistym oraz wykrywanie potencjalnych problemów. Dzięki przejrzystemu interfejsowi, Papertrail pozwala na szybkie zrozumienie, jakie zdarzenia miały miejsce, co ułatwia analizę incydentów i podejmowanie odpowiednich działań.

- SolarWinds RUM (Real User Monitoring): RUM to funkcjonalność pozwalająca na monitorowanie zachowania użytkowników na stronach internetowych i w aplikacjach. Dzięki temu narzędziu, organizacje mogą zrozumieć, jak użytkownicy korzystają z ich aplikacji, jakie są najbardziej popularne funkcje, a także w jaki sposób użytkownicy reagują na zmiany w interfejsie użytkownika. To umożliwia dostosowanie doświadczenia użytkownika i zoptymalizowanie aplikacji pod kątem ich potrzeb.

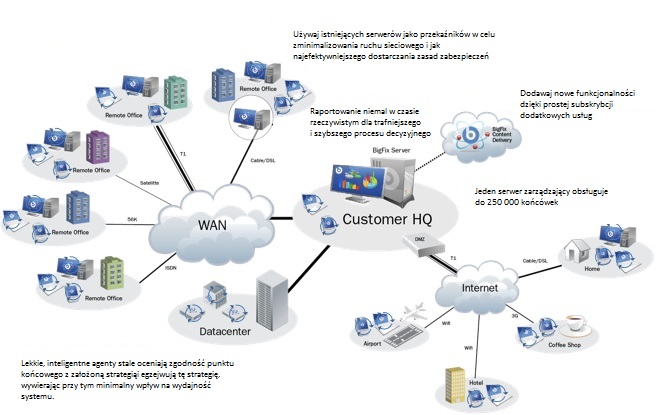

W dzisiejszych czasach, coraz więcej firm przechodzi na model hybrydowy, korzystając z elastyczności i skalowalności chmury publicznej, jednocześnie zachowując kontrolę nad wrażliwymi danymi i aplikacjami na swoich prywatnych serwerach. Ponieważ aplikacje i usługi działają na różnych platformach chmurowych, zarządzanie takim modelem bardzo często niesie ze sobą duże wyzwania. Jednym z najnowszych i najważniejszych rozszerzeń w platformie SolarWinds Observability jest Hybrid Cloud Observability. Ta funkcjonalność umożliwia organizacjom skuteczne zarządzanie hybrydowymi środowiskami IT poprzez śledzenie i monitorowanie infrastruktury zarówno na lokalnych serwerach, jak i w chmurze publicznej, takiej jak Amazon Web Services (AWS) i Microsoft Azure. Jest to niezwykle ważne, ponieważ umożliwia wczesne wykrywanie i rozwiązywanie problemów, zanim staną się one poważnymi incydentami, co przekłada się na lepszą wydajność aplikacji i usług oraz zwiększenie zaufania użytkowników. Dzięki Hybrid Cloud Observability, klienci zyskują jednolitą widoczność w środowiskach hybrydowych, które coraz częściej stają się normą w dzisiejszych organizacjach. To rozszerzenie umożliwia kompleksową analizę i monitorowanie aplikacji działających zarówno w tradycyjnych data center, jak i w infrastrukturze chmurowej, pozwalając na bardziej spójne podejście do zarządzania i optymalizacji różnych komponentów infrastruktury IT.