JAK USŁYSZEĆ TO, CO NAPRAWDĘ ISTOTNE?

Otwierasz laptopa, bierzesz porannego łyka kawy i wtedy pojawią się one… informacje o incydencie bezpieczeństwa.

CO ROBISZ?

Zastanawiasz się czy to nie fałszywy alarm? A jeśli nie? To, co i skąd wyciekło? Gdzie się zalogować i czy warto informować kolegę przy biurku obok? Pojawia się stres i chaos. A może ufasz w swoje umiejętności, dzięki którym w końcu poradzisz sobie z przetworzeniem informacji? Przed Tobą godziny analizy i mnogość możliwości. To będzie długi dzień, a czas już płynie… A jeżeli zdajesz sobie sprawę z powagi sytuacji i możliwych konsekwencji? Pędem wybiegasz z pracy mając nadzieję, że nikt Cię nie zauważył? Gdzieś pomiędzy tymi opcjami ukryta jest alternatywa, sposób na cały ten zgiełk.

ALE NAJPIERW GARŚĆ FAKTÓW O SYTUACJI BEZPIECZEŃSTWA W POLSCE

- Rocznie każde przedsiębiorstwo doznaje w Polsce średnio 126 cyberataków

- Liczba incydentów naruszających bezpieczeństwo wzrosła w Polsce w skali roku o 46% (na świecie 39%)

- Dla 72% firm cyberbezpieczeństwo wciąż postrzegane jest bardzo wąsko i traktowane tylko jako część – a nawet problem – działu IT

- Tylko 46% firm w Polsce przyjęło sformalizowane zasady bezpieczeństwa, na świecie 91%

- „W żadnej ze skontrolowanych jednostek nie opracowano rzetelnego planu zapewnienia bezpieczeństwa. Podobnie jak nie stwierdzono prawidłowo funkcjonującego systemu reagowania na incydenty związane z bezpieczeństwem informacji” – tak zaczyna się ostatni raport NIK: „Realizacja przez podmioty państwowe zadań w zakresie ochrony cyberprzestrzeni Rzeczypospolitej Polskiej”

ALTERNATYWA

Możesz spokojnie dopić kawę. Panujesz nad sytuacją. Masz system, który zbiera i porządkuje spływające informacje, a nawet więcej – przypisuje im znaczenie. System, który powoduje, że duży wolumen spływających danych przestaje być chaosem informacyjnym, a staje się realnie możliwy do wykorzystania w procesach zarządczych i administracyjnych. Zarówno w kontekście biznesowym, jak i informatycznym. Podejmujesz właściwe decyzje, bo system jest wyposażony w narzędzia do zarządzania ryzykiem, modelowania zagrożeń, obsługi incydentów i minimalizacji ewentualnych strat. Jesteś spokojny.

JAK TO MOŻLIWE?

Masz SecureVisio, system GRC (Governance, Risk management, Compliance) działający w obszarze administracji systemowej, zarządzania ryzykiem i kontroli realizacji wymagań narzuconych w organizacji. System można przedstawić jako zestaw zsynchronizowanych narzędzi, takich jak:

- Elektroniczna dokumentacja zabezpieczeń

- Baza wiedzy eksperckiej bezpieczeństwa IT

- Specjalistyczne narzędzia:

- Modelowania zagrożeń

- Audytowania bezpieczeństwa

- Szacowania ryzyka

- Oceny wpływu incydentu

- Symulacji awarii

- Moduł integracji z SIEM, zabezpieczeniami sieci (FW, IPS, itp.), Vulnerability Assessment i bazą CVE®

- Moduł raportowania i alarmowania

Dodatkowo, w podstawowej formie dostępne są moduły analizy behawioralnej – zarówno w odniesieniu do użytkowników, jak i sieci. Obecnie to właśnie te elementy są intensywnie rozwijane.

TRUDNE POCZĄTKI

Każdy praktyk zgodzi się z twierdzeniem, że zapewnienie bezpieczeństwa teleinformatycznego nie jest pojedynczym zdarzeniem, a procesem, często pracochłonnym i żmudnym. SecureVisio jest systemem, w którego powstawaniu mieli, a w rozwoju mają udział wysokiej klasy specjaliści w dziedzinie bezpieczeństwa oraz naukowcy parający się różnymi dziedzinami nauk informatycznych i pokrewnych. System z założenia jest kondensatem ich wiedzy i doświadczenia. Implikuje to wymuszanie pewnych kroków wdrożeniowych, które nie mogą być pominięte przy prawidłowej pracy inicjalnej.

Wdrożenie SecureVisio jest tak żmudne, jak potrafi być „w realu” proces ustanawiania i egzekwowania procedur bezpieczeństwa w przedsiębiorstwie. Pierwszą czynnością prowadzącą do zapewnienia bezpieczeństwa jest lokalizacja i dokumentacja zasobów; zarówno czynnych jak i tych, które trzeba zabezpieczyć. Bez tego kroku możemy osiągnąć co najwyżej namiastkę bezpieczeństwa. Tu pomaga Asset Discovery. Funkcja umożliwia automatyczne wykrywanie, rozpoznawanie oraz dokumentowanie systemów IT. Do dyspozycji są również narzędzia do tworzenia logicznej architektury zabezpieczeń IT oraz szczegółowych schematów sieci fizycznej. Mapowanie zasobów jest procesem z pogranicza informatyki i biznesu, tworzenie reguł korelacyjnych – również. Podstawą, co zresztą wymusza SecureVisio, jest uporządkowanie organizacji, procesów informatycznych i nie tylko.

A CO W ZAMIAN?

System oddaje z nawiązką to, co się w niego włoży. Z pewnością trudno przecenić utworzone mapy logiczne i fizyczne, które są automatycznie aktualizowane, a prawidłowo opisane i skorelowane z modułem SIEM – mogą dawać jasny obraz obecnej sytuacji oraz zagrożeń. Można na nich symulować awarię poprzez wyłączanie umieszczonych tam komponentów i obserwować efekty. Elektroniczna dokumentacja, zawsze aktualna i dostępna w znanym i określonym miejscu, również może stanowić miłą odmianę dla często spotykanej sytuacji.

Na uwagę niewątpliwie zasługuje moduł SIEM. Początkowo założeniem było, aby SecureVisio potrafił jedynie zbierać raporty z zewnętrznych źródeł i dodatkowo korelować je w aspekcie biznesowym. Nastąpił jednak mocny rozwój tego modułu – i obecnie w systemie znajduje się pełnoprawny i bardzo skuteczny SIEM, z imponującą i ciągle rozwijaną bazą parserów, podłączony do bazy wiedzy eksperckiej. Reguły korelacji potrafią wiązać zadane incydenty i przedstawiać je w różnej formie, strawnej dla różnych służb w organizacji. Dla przykładu – Dział Informatyki w banku dostanie komunikat o flapującym porcie X, switcha Y, w MDFie Z, a Dyrektor Działu Operacji w tymże banku – komunikat: „Zaraz przestaną chodzić przelewy”. To raczej zrozumie…

Prawidłowo skonfigurowany SIEM poda od razu nie tylko dane techniczne, ale również przełożenie zebranych informacji na działalność organizacji. Jeżeli jesteśmy w stanie wycenić finansowo poszczególne aspekty działalności, to można zażyczyć sobie aby ewentualne straty finansowe były prezentowane w dedykowanym raporcie. Na jego podstawie bardzo łatwo stwierdzić czy np. zapewnienie redundancji danego obiektu będzie się opłacało finansowo, w kontekście możliwości strat materialnych, które wynikną w przypadku jego awarii. Że o wizerunkowych nie wspominając… Może się też okazać, że inny element umieszczony na mapie nie jest krytycznym dla produkcji i nie ma potrzeby inwestowania w jego nadmiarowość, czy dbania o aktualność zabezpieczeń. Przykładem mogą być wydzielone struktury LABowe, bądź topologie DTAP.

SIEM, który skutecznie koreluje tak szerokie spektrum wydarzeń – jest obecnie ewenementem na rynku światowym.

Jeżeli ktoś myśli, że komunikaty z systemu to już wszystko i każdy incydent należy obsłużyć siłami fachowymi – nic bardziej błędnego. W systemie definiuje się obiekty nazwane „playbooks”. Są to procedury, które uaktywniają się przy detekcji odpowiednich zdarzeń systemowych. W procedurach tych jest tak dokładny i skuteczny, jakim uczynił go operator SecureVisio, opis czynności , jakie należy wykonać dla naprawy sytuacji. Rzecz jasna, często ostatnim krokiem zapisanym w playbooku jest: „wezwij fachowca”. Jednak z pewnością należy docenić fakt, że istnieje możliwość zażegnania kryzysu bez angażowania za każdym razem wysokiej klasy specjalistów.

BEZPIECZEŃSTWO – TU NIE MOŻESZ POZWOLIĆ SOBIE NA EKSPERYMENTY

Zainstalowana w systemie, ciągle rozwijana i nadzorowana baza wiedzy eksperckiej, umożliwia łatwe pozyskanie informacji na najwyższym poziomie merytorycznym. Co ważne – w odniesieniu do konkretnej infrastruktury systemu. Subskrybent SecureVisio ma do dyspozycji w ramach tejże bazy:

- Dobre praktyki projektowania zabezpieczeń

- Dobre praktyki audytowania bezpieczeństwa

- Ocenę efektywności własnych zabezpieczeń sieciowych

- Ocenę efektywności własnych zabezpieczeń lokalnych

- Metodyki szacowania ryzyk

Jak wyżej wspomniano – baza ta ma również udział w ocenie zdarzeń i kreowaniu akcji systemowych.

ALE…

… lepiej zapobiegać. Dlatego SecureVisio nie koncentruje się wyłącznie na incydentach. Nie jest pominięta w nim również ochrona proaktywna. System korzysta z bazy CVE® i własnych silników skanowania assetów. Co więcej, parsery potrafią przesłać do korelowania również komunikaty z ogólnie znanych i stosowanych skanerów podatności (m.in. Nessus, Rapid7 Nexpose). Element skaningu podatności jest następnie uwzględniany przy generowaniu zdarzeń i przypisywaniu im odpowiednich impaktów.

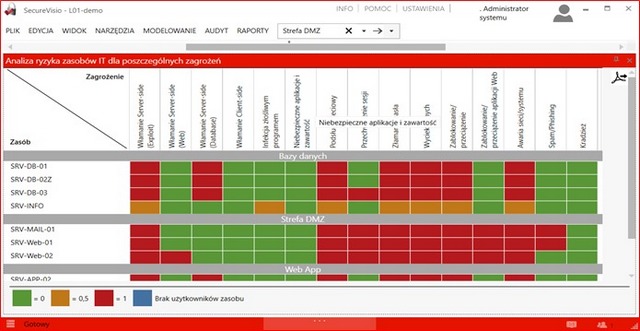

Ostatecznie, system tworzy pewne zestawienia wynikowe, w których każdy asset organizacji jest odpowiednio „wyceniony” w szerokim aspekcie tego słowa, oraz oceniony w kontekście bezpieczeństwa. A wszystko jest przedstawione w czytelnych, dynamicznych tabelach:

Mamy zatem kolejne, łatwe do odczytania i co ważne – dynamiczne mapowanie potencjalnych zagrożeń.

RODO.

Ten skrót nie budzi już takiego przerażenia jak niegdyś, jednak dobrze o nim nie zapominać. SecureVisio i tu posiada osobny, specjalizowany moduł. Jest on jest wysoko ceniony przez IODO’ów i ABI z uwagi na łatwość kreowania w nim raportu z naruszenia danych osobowych – zgodnie z art. 33 p.1 RODO. Prawidłowa konfiguracja SecureVisio czyni realnym sprawne wykonywanie zaleceń RODO takich jak:

- lokalizacja danych osobowych;

- kontrola dostępu do danych osobowych;

- identyfikacja i zarządzanie ryzykiem.

PODSUMOWANIE

Wydawać by się mogło, że poprawne wdrożenie SecureVisio stanowić może pierwszy, lecz za to milowy krok w budowaniu solidnej struktury SIEM w organizacji. I w istocie rzeczy tak jest. Jest to system inteligentnej centralizacji i interpretacji zdarzeń.

Prawidłowa konfiguracja SecureVisio jest zadaniem skomplikowanym, gdyż odbywa się na pograniczu biznesu i IT. Przypomnijmy: SecureVisio musi być zasilane odpowiednimi dawkami informacji z zewnątrz, musi mieć też prawidłowo skonfigurowaną bazę relacji. Jednak warto poświęcić temu procesowi odpowiednią uwagę, gdyż od prawidłowego skonfigurowania systemu może zależeć interpretacja naszych poczynań w sensie spełnienia regulacji, np. RODO, oraz – co niemniej ważne – poprawna praca i łatwość utrzymania naszej infrastruktury informatycznej.

Trudno we wpisie, który z założenia ma jedynie wstępnie przedstawić rozwiązanie, umieścić opis wszystkich jego funkcjonalności i zalet. Nie ujęto tu jeszcze wielu aspektów, jak choćby implementacje zgodności, czy procedur audytowych, dlatego:

Zapraszamy do kontaktu w celu demonstracji SecureVisio poprzez rozszerzoną prezentację, czy też warsztaty.

MOMENTUM CYBER

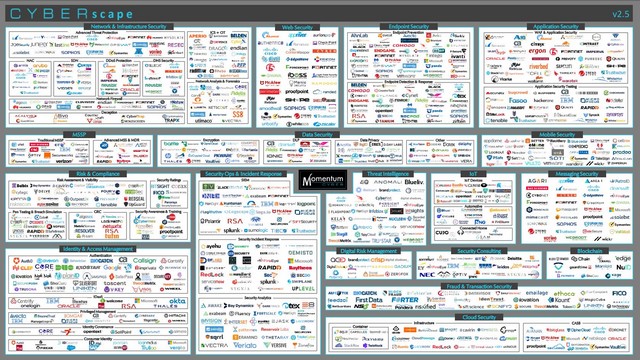

Jest organizacją szacującą i oceniającą światowy rynek IT. Corocznie wydawany jest Almanach. W opracowaniu na rok 2018 ( https://momentumcyber.com/docs/Yearly/2018_Cybersecurity_Almanac.pdf ) figuruje pewna pozycja – może niezbyt przydatna w sensie poznawczym, lecz wyrabiająca pogląd ogólny na całokształt światowego rynku IT:

Nie ma obecnie rozwiązań IT z gruntu rzeczy złych. Każde z nich na miarę swojej jakości i użytkowności realizuje swoje zadania wynikające z konfiguracji. Każdą z powyższych ikonek możesz zaprosić do swojej struktury informatycznej. Kwestia wyboru i budżetu. Każda z nich zatem, może Ci mieć coś „do powiedzenia”…

CZY SŁYSZYSZ TEN HAŁAS???

SecureVisio pozwoli Ci usłyszeć to, co istotne.