Palo Alto Networks

Palo Alto Networks jest amerykańską firmą skupiającą całą swoją uwagę na bezpieczeństwie systemów informatycznych. Firma została założona w 2005 roku przez Nir’a Zuk’a, doświadczonego eksperta z dziedziny bezpieczeństwa. Wraz z zespołem specjalistów stworzył on firewall, który szybko został nazwany firewallem następnej generacji (Next Generation Firewall). Produkt ten bazując na detekcji i kontroli ruchu sieciowego w oparciu o ruch sieciowy aplikacji, a nie portów, zrewolucjonizował podejście do budowy firewalla i zaprezentował wiele nowych technologii, za którymi inni producenci musieli nadążyć. Opatentowana przez firmę technologia APP – ID gwarantuje prawidłową identyfikację ruchu sieciowego w oparciu o aplikacje niezależnie od używanych protokołów, portów, taktyki czy szyfrowania. Obecnie firma zajmuje stabilną pozycję na rynku firewalli wprowadzając kolejne innowacje. Firewall Palo Alto Networks jest od kilku lat najlepiej ocenianym firewall przez ranking Gartner’a.

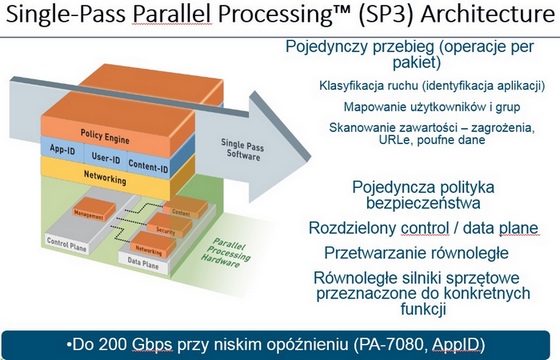

Firewalle Palo Alto wykorzystują architekturę o nazwie Single-Pass Parallel Processing (SP3) Architecture. Architektura ta polega na zastosowaniu wspólnego formatu sygnatur, co zapewnia liniowo przewidywalną wydajność przy uruchomionych różnych funkcjonalnościach. Firewall posiada jeden silnik i bez znaczenia jest jakie funkcjonalności są uruchomione – pakiet jest sprawdzany tylko raz przy pojedynczym przejściu przez silnik pod kątem polityk i zagrożeń.

Rozwiązanie to odróżnia firewalle Palo Alto od klasycznych rozwiązań typu UTM, w których stosowane są osobne silniki (IPS, AV, QoS i inne), zazwyczaj uruchamiane na tym samym procesorze. Faktem jest, że w testach wydajnościowych firewalle Palo Alto utrzymują deklarowany poziom przepustowości w funkcji uruchomionych inspekcji. Jest to niezwykle cenna cecha dla projektantów rozwiązań sieciowych, którzy dzięki temu mogą precyzyjnie dobrać rozwiązanie Palo Alto Networks do planowanych zastosowań.

Dodatkowo zapewniona jest separacja „data plane” oraz „control plane” – co umożliwia zarządzanie firewallem nawet w przypadku ekstremalnych, czy ponadnormatywnych obciążeń (np. ataku DoS/DDoS).